CopSSH 4.1.0 [CopSSH]

ついでに、CopSSHの環境セットアップビジネスも始まったみたいです。。。

http://www.itefix.no/i2/setupenvironments

○ 4.1.0

・ OpenSSL 0.9.8r に

・ コントロールパネルが2.1.0 に

⇒ 公開鍵認証のSSH鍵を登録する機能を追加(初心者用? SSH Tectiaにも、こんな機能あったな。)

・ ユーザのアクティベーションウィザードの更新

⇒ ドメインユーザのアクティベーションやドメコン上でのユーザのアクティベーションは、

テキストフィールドに入力して行う必要がある。まだ改良が済んでいない。

ドメイン関連のユーザのリスト表示は、待たされたり、ハングったりする。

○ 4.0.4

・ OpenSSH 5.8p に

・ コントロールパネルが2.0.3 に

⇒ ドメインユーザをサポート

⇒ ウィザード終了後にアクティベートしたユーザのリストが空になる不具合を修正)

○ 4.0.3

・ OpenSSH 5.7p に

○ 4.0.2

・ OpenSSL 0.9.8q に

・ コントロールパネルが 2.0.2 に(使いやすさ向上?)

○ 4.0.1

・ Windows7で、ユーザのアクティベーションがうまくいかなかった不具合を修正

・ SFTP サービスが起動しなかった不具合を修正

・ Nanoエディタの動作不良を修正

○ 4.0.0

・ CopSSHのGUI操作画面(コントロールパネル)が新しくなった。

・ OpenSSL 0.9.8p に

・ cp, mv, less, sftp, nano のコマンドが壊れていた不具合を修正

○ 3.1.4

・ Cygwin DLL の更新

・ bash ウィンドウでBS(バックスペース)が効かなかった不具合の修正とか

・ /etc/fstab を修正

○ 3.1.3

・ OpenSSH 5.6p に

○ 3.1.2

・ OpenSSH 5.5p1 に

・ Cygwin 1.7.6-1 に

・ OpenSSL 0.9.8o に

・ ユーティリティが 更新されました。

他

Copssh 3.1.1 [CopSSH]

○ Copssh 3.1.1

http://www.itefix.no/i2/node/12242

Cygwin が 1.7.2-2 に、OpenSSL が 0.9.8n になったようです。

○ Copssh 3.1.0

http://www.itefix.no/i2/node/12222

OpenSSH が 5.4 に、OpenSSL が 0.9.8m になったようです。

Cygwin絡みのバグがいくつかあったので、直っていると良いのですが・・・

OpenSSH の 5.5 のリリースが準備されているので、今月中にも新しいバージョンが出るかと思うと、試してみるのは、もうちょっと待ってからでも良いのかな??と思ってしまったり

copSSH 3.0.3 [CopSSH]

2010/01/04 にマイナーバージョンアップ版が公開されていたようです。(新年早々から・・・)

cygwin-1.7.1-1 へのVup対応だそうです。

修正内容に、パス長に関する記述がありました。

- Support for pathnames beyond the former 260 chars border. PATH_MAX

is now set to 4096, but Cygwin will try to support even longer paths

up to the Windows maxium of 32767 Unicode chars,

直訳

- 260文字を超えたパス長に対応しました。PATH_MAX変数は、4096にセットされています。

Cygwinは、Windowsの限界である32767文字(Unicode)よりもさらに長いパス長をサポートしています。

で、調子に乗って、scpでWindowsのパス長限界を超えたファイルを作ると、エクスプローラとかコマンドプロンプトからファイルが消せなくなるんですね。。。

copSSH 3.0.2 [CopSSH]

いつの間にやら、copSSH の 3.0.2 がリリースされていました。(この前、バージョン2系が出たばかりだと思っていたのに…)

☆ copSSH 3.0.0

http://www.itefix.no/i2/node/12064

OpenSSH 5.3 と Cygwin 1.7 に対応。Cygwinはメジャーバージョンアップをしているので、修正内容が半端ないようです。。。そして、Windows7に対応する傍ら、Windows95, 98, Me がサポート対象外に。

あと、Nano text editior が組み込まれたようです。早速使ってみました。

日本語の文字入力も、特に問題ないようですが・・・

残念ながら、何と書いてあるのか判別できません。。。(デフォルトのまま使用していますので、何かしらの設定変更を行えば読めるようになるのかもしれません)

ただ、copSSHの設定ファイル等を、sshログイン上で編集したい人には便利そうです。

☆ copSSH 3.0.1

http://www.itefix.no/i2/node/12082

バグフィクスがメイン。あと、デフォルトの TERM が CYGWIN になったようです。(/etc/profile にエントリされている)。他のTERM使いの方は、インストールした後、忘れずに設定変更を

☆ copSSH 3.0.2

http://www.itefix.no/i2/node/12127

cygwin のバグフィクスに合わせた改修と、OpenSSLを0.9.8に上げたようです。

CopSSH 2.1系 [CopSSH]

(こんな手抜きブログが1番になってしまって良いのかどうか迷うところですが・・・)

しばらく触らないうちに、CopSSHのバージョンが、1.X系から2.X系に更新されていました。

WindowsServer2008に対応してるし、OpenSSHは 5.2系になってるし(おかげで設定値も色々追加されてます)

見直さなきゃなーーーとは思うものの、全くといっていい程、手を出せてません。

軽く触った感じでは、以下の仕様変更が一風変わっていて良い感じの作りこみだなーと思いました。

ユーザのアクティベイトの際に指定するログインシェルに「sftponly」というのがあり、これを選択してアクティベイトされたユーザは、sftpログインのみ有効となる。

(単純な仕掛けで用意された設定でもあり、素晴らしいアイデアかと)

OpenSSH 5.2 の設定値の見直しが済んだら、CopSSH2.1系の評価もしてみたいと思います。

CopSSH インストール in ドメコン [CopSSH]

sshd_config の設定コメントも途中で挫折してますが…

インストール作業自体は、通常のインストール作業に加えて以下3つの作業を行う事になります。(2台目以降のドメコンサーバへのCopSSHを導入する前提の作業です。ドメコンが1台の場合(まずありえませんが・・・)は、作業不要になります)

○ ドメイン上のアカウント「svcCopSSH」ユーザの名前の変更

※ CopSSHをインストールする際にデフォルトで強制的に作成するユーザである「svcCopSSH」ユーザが存在すると、インストールが失敗する為

○ ドメコンサーバのローカルセキュリティポリシーの変更

※ 「svcCopSSH」ユーザの名前変更にともない、ローカルセキュリティポリシーのユーザの権限の割り当ての処で、「svcCopSSH」ユーザに割り当てられていた権限を、変更後のユーザ名に修正して割り当てる。

○ OpenSSHDのサービスのログオンアカウントの修正

※ 「svcCopSSH」ユーザの名前変更にともない、サービスのログオンアカウントのユーザ名を、「svcCopSSH」から変更後のユーザ名に修正する。

※ 思い出したかのように3つ目を追記修正しました(2009.01.17)

実際の手順や画面に関しては、、、時間のある時に再度書いていきます。。。あぁ・・・また逃げ口上_(._.)_

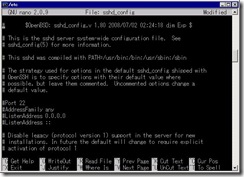

CopSSH sshd_config [CopSSH]

気が向いたら、ちょこちょこ加筆修正してきます。

各設定値に関しては、sshd_configの日本語訳を紹介されているサイトででも確認下さい

http://www.unixuser.org/~euske/doc/openssh/jman/sshd_config.html

# $OpenBSD: sshd_config,v 1.74 2006/07/19 13:07:10 dtucker Exp $

# This is the sshd server system-wide configuration file. See

# sshd_config(5) for more information.

# This sshd was compiled with PATH=/bin:/usr/sbin:/sbin:/usr/bin

# The strategy used for options in the default sshd_config shipped with

# OpenSSH is to specify options with their default value where

# possible, but leave them commented. Uncommented options change a

# default value.

Port 22

# 使用するポート番号を変えてセキュリティレベルを上げる事を考えてる人も居ますが・・・面倒なのでデフォルト

#Protocol 2,1

Protocol 2

# プロトコル1は、古いプロトコルでセキュリティホールも放置されている状態なので、わざわざ使う必要もないでしょう

#AddressFamily any

ListenAddress 0.0.0.0

#ListenAddress ::

# この辺は適当。IPv6のネットワークを利用する人は注意して下さい。

# HostKey for protocol version 1

#HostKey /etc/ssh_host_key

# HostKeys for protocol version 2

HostKey /etc/ssh_host_rsa_key

#HostKey /etc/ssh_host_dsa_key

# RSA鍵だけを使うように指定しています。DSA鍵はビット数を増やしても暗号化強度は高くならないようです。将来的な強度を考えるのであればRSA鍵でビット数を2048ビット以上にするのが良いらしい(2008年時点の見解)

# Lifetime and size of ephemeral version 1 server key

KeyRegenerationInterval 1h

ServerKeyBits 768

# 共通鍵の再生成間隔の指定とか、鍵長とか。もう少し間隔を短く、ビット長を長くしても良いと思いますが・・・デフォルト

# Logging

# obsoletes QuietMode and FascistLogging

#SyslogFacility AUTH

#LogLevel INFO

LogLevel FATAL

# INFOだと、アプリケーションログにCopSSHのログが大量に出力されて邪魔です。FATALくらいで良いかと。逆に、トラブルが起きた時は、DEBUGとかで解析。

# /bin/sshd -p 22 -D -d -e

# とかでデバッグ起動できます(事前に、OpenSSHDサービスは停止させておいてください(2010.06.14修正)

# Authentication:

LoginGraceTime 2m

# デフォルト。もう少し短くても良いかもしれませんが

PermitRootLogin without-password

# 特権ユーザでのログインを許可します。遠隔からサービスの落とし上げを行いたい人は許可して下さい。特権ユーザでのssh通信を予定していない人は、「no」にしておいた方が良いです。公開鍵認証の場合のみ許可するなら、「without-password」当たりが無難かと。

StrictModes yes

# ホームディレクトリの権限や設定ファイルの権限が正しく設定されているか厳密にチェックします。この機能が有効でも無効でも大差ないと思いますが、どちらかといえば有効な方がセキュリティレベルが高いので、「yes」にする人が多いです。

MaxAuthTries 3

# 認証失敗時の最大再試行回数はデフォルトのまま。気になる人は1でも良いかも

RSAAuthentication no

PubkeyAuthentication yes

AuthorizedKeysFile .ssh/authorized_keys

# 公開鍵認証を有効化しています。

# For this to work you will also need host keys in /etc/ssh_known_hosts

RhostsRSAAuthentication no

# similar for protocol version 2

HostbasedAuthentication no

# RhostsRSAやホストベース認証は無効化しています。双方向通信したい場合は、ホストベース認証も設定が楽なんですけどねぇ・・・

# Change to yes if you don't trust ~/.ssh/known_hosts for

# RhostsRSAAuthentication and HostbasedAuthentication

IgnoreUserKnownHosts no

# Don't read the user's ~/.rhosts and ~/.shosts files

IgnoreRhosts yes

# RhostsRSA認証もホストベース認証も使わないので関係なし。

# To disable tunneled clear text passwords, change to no here!

PasswordAuthentication no

PermitEmptyPasswords no

# パスワード認証は一応不許可。パスワード認証を利用するのであれば、インターネットに接続しないか、ポート番号を変える等のある程度の対策は取った方が宜しいかと

# Change to no to disable s/key passwords

#ChallengeResponseAuthentication yes

# この辺は、CopSSHでは無縁です(設定できません)

# Kerberos options

#KerberosAuthentication no

#KerberosOrLocalPasswd yes

#KerberosTicketCleanup yes

#KerberosGetAFSToken no

# この辺は、CopSSHでは無縁です(設定できません)

# GSSAPI options

#GSSAPIAuthentication no

#GSSAPICleanupCredentials yes

# この辺は、CopSSHでは無縁です(設定できません)

# Set this to 'yes' to enable PAM authentication, account processing,

# and session processing. If this is enabled, PAM authentication will

# be allowed through the ChallengeResponseAuthentication and

# PasswordAuthentication. Depending on your PAM configuration,

# PAM authentication via ChallengeResponseAuthentication may bypass

# the setting of "PermitRootLogin without-password".

# If you just want the PAM account and session checks to run without

# PAM authentication, then enable this but set PasswordAuthentication

# and ChallengeResponseAuthentication to 'no'.

#UsePAM no

# この辺は、CopSSHでは無縁です(設定できません)

AllowTcpForwarding no

#GatewayPorts no

X11Forwarding no

#X11DisplayOffset 10

#X11UseLocalhost yes

# 転送機能はとりあえず無効化。

#PrintMotd yes

#PrintLastLog yes

# デフォルト。出力させるか否かは好みですが・・・Windowsなので表示されないかも(試してないです)

TCPKeepAlive yes

#UseLogin no

UsePrivilegeSeparation yes

#PermitUserEnvironment no

#Compression delayed

#ClientAliveInterval 0

#ClientAliveCountMax 3

UseDNS yes

PidFile /var/run/sshd.pid

#MaxStartups 10

PermitTunnel no

# no default banner path

#Banner /some/path

# override default of no subsystems

Subsystem sftp /bin/sftp-server

# Example of overriding settings on a per-user basis

#Match User anoncvs

# X11Forwarding no

# AllowTcpForwarding no

# ForceCommand cvs server

CopSSH config [CopSSH]

各設定値の解説は、日本語訳のサイト様を参照下さい。

http://www.unixuser.org/~euske/doc/openssh/jman/ssh_config.html

# $OpenBSD: ssh_config,v 1.22 2006/05/29 12:56:33 dtucker Exp $

# This is the ssh client system-wide configuration file. See

# ssh_config(5) for more information. This file provides defaults for

# users, and the values can be changed in per-user configuration files

# or on the command line.

# Configuration data is parsed as follows:

# 1. command line options

# 2. user-specific file

# 3. system-wide file

# Any configuration value is only changed the first time it is set.

# Thus, host-specific definitions should be at the beginning of the

# configuration file, and defaults at the end.

# Site-wide defaults for some commonly used options. For a comprehensive

# list of available options, their meanings and defaults, please see the

# ssh_config(5) man page.

# Host *

ForwardAgent no

ForwardX11 no

RhostsRSAAuthentication no

RSAAuthentication no

PasswordAuthentication yes

# 夜間バッチ処理の運用を考えるならパスワード認証は「no」で切った方が良いですが・・・(パスワード要求の画面で待ち続ける状態が回避できます)

HostbasedAuthentication no

# GSSAPIAuthentication no

# GSSAPIDelegateCredentials no

BatchMode no

# 夜間バッチ処理の運用を考えるならBatchModeは「yes」で設定した方が良いですが・・・(パスワード要求の画面で待ち続ける状態が回避できます)

CheckHostIP yes

# AddressFamily any

ConnectTimeout 0

StrictHostKeyChecking ask

# 夜間バッチ処理の運用を考えるならStrictHostKeyCheckingは「yes」で設定した方が良いですが・・・(パスワード要求の画面で待ち続ける状態が回避できます)

# IdentityFile ~/.ssh/identity

IdentityFile ~/.ssh/id_rsa

# IdentityFile ~/.ssh/id_dsa

Port 22

Protocol 2

# Cipher 3des

# Ciphers aes128-cbc,3des-cbc,blowfish-cbc,cast128-cbc,arcfour,aes192-cbc,aes256-cbc

EscapeChar none

Tunnel no

# TunnelDevice any:any

# PermitLocalCommand no

PubkeyAuthentication yes

Host localhost

User SecondAdmin

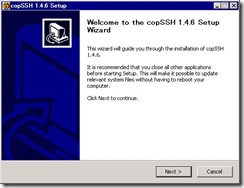

CopSSH インストール [CopSSH]

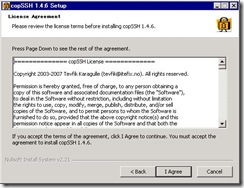

CopSSHのインストーラを実行すると、以下のような画面になります。

何も迷わず「NEXT >」をクリック

深く考えずに、「I Agree」をクリック

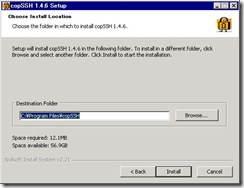

CopSSHのインストール先パスを指定する処ですが、デフォルトで良いやーって事で、「Install」をクリック

インストール処理の途中で、CopSSHdのサービス用アカウント「SvcCOPSSH」ユーザを作成する旨のメッセージが表示されます。逆らう事はできないので、大人しく「OK」ボタンをクリック

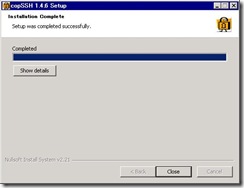

少し待つとインストールは完了します。「Close」ボタンをクリックします。

ここまでは、誰でも出来る。。。この後が少し面倒です。

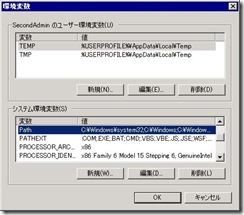

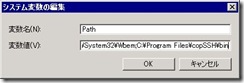

まずは、環境変数「Path」にCopSSHのコマンドのパスを通します。環境変数の設定画面を開いて下さい。

WindowsXPだと、、、「マイコンピュータ」を右クリックして、「プロパティ(R)」を開く ⇒ 「システムのプロパティ」が開かれます。ここの「詳細設定」タブの下の方に「環境変数(N)」があります。

これを開いて、「システム環境変数(S)」欄にある、「Path」を選択し、「編集(I)」をクリック

「変数値(V)」の欄に、「;C:/Program Files/copSSH/bin」と追記します。(インストールパスを変更している人は、適宜置き換えて下さい)

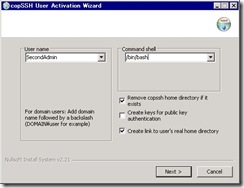

続いて、管理者ユーザのアクティベイト(Windows上のユーザと、CopSSH上のユーザを関連付け)します。

「スタート」-「プログラム」-「CopSSH」-「01.Activate a user」を開きます。

「User name」欄に、アクティベイトしたいユーザを選び、「Create keys for public key authentication」のチェックボックスを外して、「Next >」をクリックします。(画面では、SecondAdminユーザを選択しています。ローカルセキュリティポリシーでAdministratorの名称を変更していない人は、以降、SecondAdminをAdministratorに読み替えて作業して下さい)

このような画面が出れば、アクティベイトは完了です。「OK」ボタンをクリックします。

次に、SecondAdminユーザ用の環境設定を行います。

コマンドプロンプトを起動し、

cd /d C:/Program FIles/copSSH/home/SecondAdmin/.ssh

(SecondAdminユーザのCopSSH上のHOMEディレクトリに移動する)

ssh-keygen –t rsa –b 2048 –N ‘’ –f id_rsa

(SSH鍵を、パスフレーズ無しで生成する。)

ssh-keyscan –t rsa win2k8 >> known_hosts

(win2k8サーバのSSHサーバ鍵をスキャンして、known_hostsに追記する。※win2k8は、CopSSHを導入したサーバの名前です。適宜読み替えて下さい)

copy id_rsa.pub authorized_keys

(SSH公開鍵を、認証用のファイルとして複製します。これで自分自身へのssh通信は通るように)

copy “C:/Program FIles/copSSH/etc/ssh_config” ./config

(sshのクライアント設定ファイルを、SecondAdmin用にコピーします)

作成した id_rsa (拡張子の.pubが付いてない方のファイル)を他の人にあげれば、それを使ってssh通信してくる人からの認証も通るようになりますが・・・これは、あんまりやらない方が得策です。他の人と通信したい場合は、その人の使ってるssh鍵を、authorized_keysファイルに追記していく方が良いと思います

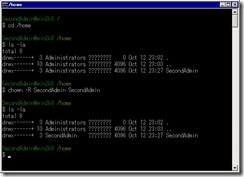

「スタート」-「プログラム」-「CopSSH」-「03.Start a Unix BASH Shell」を開きます。

cd /home

chown –R SecondAdmin SecondAdmin

(/home/SecondAdmin以下の所有者をSecondAdminに指定します。)

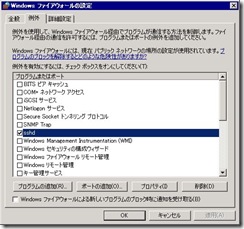

1点忘れていました。WindowsFireWallの設定を開き、TCP22番ポートを開けておきます。

こんな感じで。

あとは、「C:/Program Files/copSSH/home/SecondAdmin/.ssh/config」 と 「C:/Program Files/copSSH/etc/sshd_config」を編集して、OpenSSHDのサービスを再起動してあげれば完了ですが、長いので、とりあえず、ここまで。。。。

サンプルを別立てして載せておいたので、面倒な人はコピペして使って見て下さい。

CopSSH 導入前準備 [CopSSH]

○ 使用するPC(サーバ)の名前が決まっている。

インストール時に勝手に付けられた名前のままの場合は、せっかくなので変更しておきましょう。

「マイコンピュータ」を右クリックして、「プロパティ(R)」を開く ⇒ 「システムのプロパティ」が起動

「コンピュータ名」タブを開き、「変更(C)」を開いて、「コンピュータ名(C)」欄にお好きな文字列を入力。

※ OSの再起動が発生します。

○ 使用するPC(サーバ)のIPアドレスが決まっている。

DHCPから自動取得の可変でも構いませんが、極力固定である方が望ましいです。グローバルIPで外部との通信を目論む人は、ダイナミックDNSの設定や使用しているルータのIPマスカレードの設定等の予備知識も

○ テキストエディタが導入されている。

Windows標準のメモ帳やワードパットは使いづらいので、、、できれば高機能なテキストエディタが欲しいところ。

個人的には、サクラエディタ( http://sakura_editor.at.infoseek.co.jp/ )がお勧めです。

○ Administrator ユーザのパスワードの設定、及びユーザ名の変更

※ 管理者権限のあるユーザで実行しないと変更できません。※

・ Administrator ユーザのパスワード設定

「マイコンピュータ」を右クリックして、「管理(G)」を開く ⇒ 「コンピュータの管理」が起動

「システムツール」-「ローカル ユーザーとグループ」-「ユーザー」を開き、「Administrator」を右クリックして、「パスワードの設定(S)」

※ 家族と共有しているPCの設定を変更する場合は実行しないで下さい。(俺のPCだ!!って言い張れる人ならOK)

・ Administrator ユーザのユーザ名変更

「コントロールパネル」-「管理ツール」-「ローカルセキュリティポリシー」を開く ⇒ 「ローカル セキュリティ設定」が起動

「ローカル ポリシー」-「セキュリティ オプション」-「アカウント: Administrator アカウント名の変更」をダブルクリックし、任意の文字列を指定(日本語名の指定も可能)

※ 今回の記載では、「SecondAdmin」という名称に変更したものとして説明を記載していきます。

○ VirtualPC(あるいはVirtualServer)が導入されている。(無くても良いです)

壊したり戻したりが容易にできる練習環境があると、気軽に色々試せるので・・・。尚、今回の導入の紹介では、VirtualServer環境を利用して行う予定です。

○ インストールパッケージをダウンロードしておく

公式サイト : http://www.itefix.no/i2/copssh

パッケージは、sourceforge.netからDLできます。

i386用パッケージしかないので、Itaniumベースのサーバだと使えないかも・・・(一般的なPCなら使えるので、このコメントが良く分からない人は無視して構いません。)

とりあえず、こんなところでしょうか。思いついたら適宜書き足して行きます。